在出海业务中,Facebook 开发者账号(Developer Account)往往是被低估、却风险极高的一环。一旦开发者账号被封,影响的不只是某一个 App,而是 App ID、API 权限、广告投放、登录体系、数据回传等整条链路。

不少团队会困惑:明明没有跑广告、没有明显违规,为什么开发者账号依然被封?

要解决这个问题,首先要明确一点:Facebook 对开发者账号的风控逻辑,与广告账号、个人账号并不相同。

一、判断问题:你遇到的是哪一类“开发者账号被封”?

在 2026 年的风控体系下,Facebook(Meta)对开发者账号的限制通常分为三种层级,而不同层级对应的恢复概率完全不同。

第一类:功能受限(Temporary Restriction)

表现为部分 API 权限被暂停,App 仍存在,但无法调用核心接口(如 Login、Marketing API、Conversions API)。这类情况通常源于异常行为触发自动风控,而非明确违规。

第二类:开发者账号被禁用(Developer Account Disabled)

这是最常见、也是影响最大的情况。账号会被标记为违反平台政策,名下所有 App 进入不可用状态,需要提交申诉才能恢复。

第三类:永久封禁(Permanent Ban)

通常伴随明确的政策违规或多次历史违规记录。此类封禁几乎不可逆,申诉成功率极低。

Meta 官方也明确说明,开发者账号的禁用,往往来自系统自动检测与人工复核的叠加判断,而并非单一触发条件 。

二、2026 年Facebook开发者账号被封的核心原因

从 2025–2026 年大量实际案例来看,开发者账号被封的原因,已经明显从“代码或权限问题”转向行为与环境层风险。

1. App 行为与申报用途不一致

例如申报为“登录工具”或“数据分析工具”,但实际调用接口频率、数据类型明显超出声明范围。这类不一致极易触发自动审计。

2. 异常 API 调用模式

包括:

- 调用频率突增

- 非典型使用路径

- 多 App 共享相似调用行为

在 Meta 的系统中,这通常被视为自动化或滥用风险。

3. 关联账号风险传导

开发者账号往往与:

- 个人 Facebook 账号

- Business Manager

- 广告账号

- 服务器 IP、登录设备

存在强关联。一旦其中某个节点被判定为高风险,开发者账号很容易被“连坐”处理。

4. 登录与操作环境异常

2026 年后,Meta 对设备指纹、IP 稳定性、登录行为节奏的权重明显提升。

频繁更换国家、IP、设备,或多人共用同一环境操作开发者后台,都是高危信号。

三、已发生后的短期解决方案

如果你的 Facebook 开发者账号已经被封或受限,以下是目前仍然有效、且在真实案例中成功率相对较高的处理方式。

1. 明确封禁层级,避免错误申诉

第一步不是急着申诉,而是确认:

- 是 App 级别限制,还是 Developer Account 级别禁用

- 是否被标记为“可申诉状态”

在 Meta Business Help Center 中,仅当账号显示“Request Review”入口时,才具备实际申诉意义 。

2. 申诉内容聚焦“行为澄清”,而非情绪解释(实测有效)

成功率较高的申诉,通常具备三个特点:

- 明确说明 App 的真实用途与业务模型

- 主动解释异常行为出现的原因(如测试、迁移、配置错误)

- 承诺并说明已采取的整改措施

避免泛泛而谈“我们遵守政策”,而是针对风控点逐条回应。

3. 暂停所有关联操作,防止风险升级(实测有效)

在申诉期间:

- 不要新建 App

- 不要新增开发者

- 不要频繁登录后台

任何异常行为,都可能被系统解读为“规避风控”,直接导致永久封禁。

四、如何降低 Facebook 开发者账号再次被封的概率?

1、将开发者账号纳入核心资产管理

开发者账号不应作为临时测试账号或多人混用账号存在。账号用途、绑定 App 类型和权限结构应长期保持一致,避免频繁变更定位或大幅调整权限范围,否则容易被系统判定为高风险主体。

- 开发者账号 不再作为“测试工具账号”使用

- 不与个人日常 Facebook 账号混用

- 不随意新增开发者或频繁调整权限结构

2、保持App 行为与申报用途一致

- App 实际调用行为,应与最初申报用途长期保持一致

- API 调用节奏、频率、数据类型,避免出现阶段性剧烈波动

- 测试、调试行为应在独立环境中完成,而非直接作用于生产 App

3、控制账号与账号之间的关联关系

Facebook 在风控判定中,会综合分析账号、设备、IP 和行为模式之间的关联。

- 避免多人在不同地区、不同网络环境下频繁登录同一开发者账号

- 避免开发者账号与高风险广告账号、历史违规账号共用环境

- ·避免频繁切换国家、IP、设备指纹进行后台操作

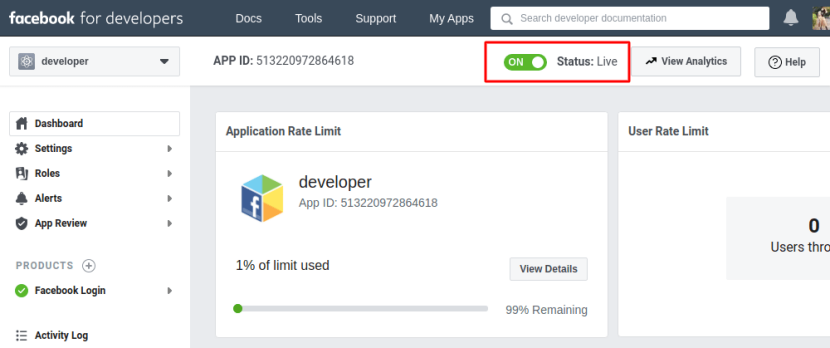

4、确保操作网络环境长期稳定、独立

频繁切换国家、IP 或多人使用不同网络登录开发者后台,都会被视为不稳定信号。实际运营中,IPFoxy 的独立真实网络 IP,通常被用于为开发者账号提供固定、低关联的网络环境,从而降低因环境波动触发风控的风险。

IPFoxy 在这一层的使用逻辑,并不是用于“绕规则”,而是用于:

- 为开发者账号提供 长期固定、真实的独立网络 IP

- 减少因 IP 波动、共享网络导致的异常登录信号

- 降低与其他账号、其他团队操作产生的隐性关联风险

5、降低高频配置变更带来的系统误判

成员添加、权限调整、App 架构升级等操作,应分阶段执行,避免短时间内集中变更。对系统而言,长期稳定、变化节奏缓慢的账号,更容易被判定为可信主体。

结语

在 2026 年的 Facebook 生态中,开发者账号被封,往往是长期风险累积后的集中释放。

短期内,申诉与澄清可以解决问题;但从长期看,只有当账号、行为、环境三者保持一致且可控,风险才会真正下降。